Aus geschäftlicher Sicht kann Lateral Movement der Wendepunkt in einem Angriff sein. Häufig entscheidet es darüber, ob ein kleiner Vorfall eingedämmt bleibt oder sich zu einem größeren Vorfall mit erheblichen finanziellen, rechtlichen und reputationsschädigenden Folgen entwickelt.

In den obigen Beispielen sehen Sie zwei gängige Arten von Lateral Movement, die den Techniken im MITRE ATT&CK Framework entsprechen. Eine vollständige Liste der Lateral-Movement-Techniken auf Unternehmensebene finden Sie auf der MITRE-Website.

Ransomware: MITRE TA0040

Angreiferprofil: Von Cyberkriminellen bis hin zu wenig qualifizierten Angreifern

Zielprofil: Alle Unternehmen unabhängig von ihrer Größe und Branche

Zweck: Verschlüsselung der Computer der Opfer, um ein Lösegeld für die Wiederherstellung der Daten zu erpressen

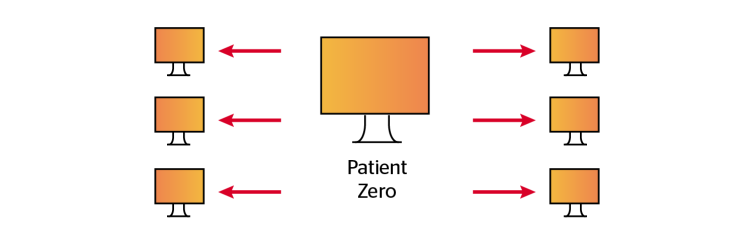

Rolle der lateralen Bewegung: Die Möglichkeit erlangen, Ransomware-Payloads auf möglichst vielen Rechnern zu platzieren und auszuführen.

Datendiebstahl: MITRE TA0010

Angreiferprofil: Elitegruppen aus Nationalstaaten oder organisierten Cybercrime-Strukturen

Zielprofil: Große Unternehmen und Nationalstaaten

Zweck: Diebstahl sensibler Informationen wie geistiges Eigentum, personenbezogene Daten (PII) und Kreditkartendaten

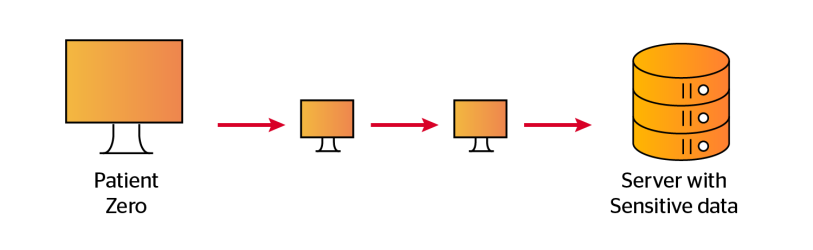

Rolle der lateralen Bewegung: Zugriff auf Server oder Anwendungen erlangen, in denen diese Informationen gespeichert sind.

Schutzlücken bei lateralen Bewegungen im Active Directory schließen

Operative Auswirkung :

Von einer lokalen Bedrohung zum unternehmensweiten Vorfall

Ransomware: MITRE TA0040

Angreiferprofil: Von Cyberkriminellen bis hin zu wenig qualifizierten Angreifern

Zielprofil: Alle Unternehmen unabhängig von ihrer Größe und Branche

Zweck: Verschlüsselung der Computer der Opfer, um ein Lösegeld für die Wiederherstellung der Daten zu erpressen

Rolle der lateralen Bewegung: Die Möglichkeit erlangen, Ransomware-Payloads auf möglichst vielen Rechnern zu platzieren und auszuführen.

Datendiebstahl: MITRE TA0010

Angreiferprofil: Elitegruppen aus Nationalstaaten oder organisierten Cybercrime-Strukturen

Zielprofil: Große Unternehmen und Nationalstaaten

Zweck: Diebstahl sensibler Informationen wie geistiges Eigentum, personenbezogene Daten (PII) und Kreditkartendaten

Rolle der lateralen Bewegung: Zugriff auf Server oder Anwendungen erlangen, in denen diese Informationen gespeichert sind.

Aus geschäftlicher Sicht kann Lateral Movement der Wendepunkt in einem Angriff sein. Häufig entscheidet es darüber, ob ein kleiner Vorfall eingedämmt bleibt oder sich zu einem größeren Vorfall mit erheblichen finanziellen, rechtlichen und reputationsschädigenden Folgen entwickelt.

In den obigen Beispielen sehen Sie zwei gängige Arten von Lateral Movement, die den Techniken im MITRE ATT&CK Framework entsprechen. Eine vollständige Liste der Lateral-Movement-Techniken auf Unternehmensebene finden Sie auf der MITRE-Website.

Operative Auswirkung :

Von einer lokalen Bedrohung zum unternehmensweiten Vorfall

Schutzlücken bei lateralen Bewegungen im Active Directory schließen