Die 4 Säulen von Silverfort ITDR

1. Alle Zugriffsversuche überwachen

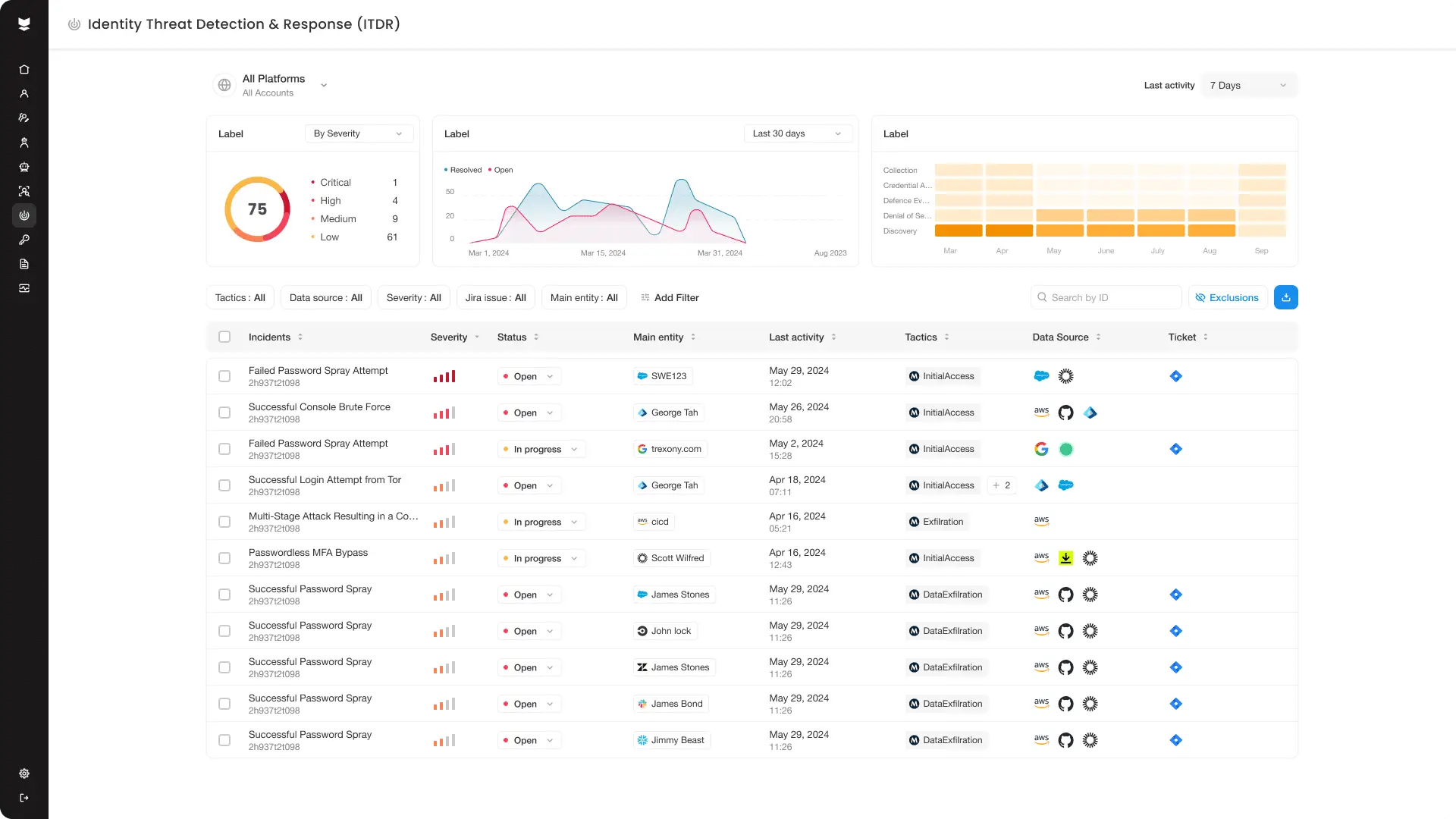

AD (und alle anderen IdPs in der Umgebung) leiten jede eingehende Zugriffsanforderung an Silverfort weiter und warten auf dessen Entscheidung, ob der Zugriff gewährt oder verweigert wird. Dies garantiert eine 100-prozentige Abdeckung aller Zugriffsversuche.

2. Anomale Aktivitäten identifizieren

Die Risiko-Engines von Silverfort scannen kontinuierlich nach böswilligen Änderungen an Authentifizierungsprotokollen (wie Pass-the-Ticket, Pass-the-Hash und anderen) sowie nach Anomalien beim Benutzerzugriff – einschließlich der Quell- und Zielrechner, auf die zugegriffen wird, dem Volumen der initiierten Zugriffsversuche und allen weiteren Abweichungen vom Standardauthentifizierungsverhalten.

3. Überprüfung mit MFA

Sobald eine Authentifizierung als verdächtig eingestuft wird, fordert Silverfort den anfragenden Benutzer zur MFA-Überprüfung auf. Die MFA-Prüfung zeigt eindeutig, ob der Zugriffsversuch tatsächlich vom Benutzer selbst oder von einem Angreifer mit den Zugangsdaten des Benutzers initiiert wurde.

4. Böswilligen Zugriff blockieren

Wenn der Benutzer die MFA-Anfrage ablehnt (oder wenn es sich um eine nicht-menschliche Identität handelt, z. B. ein Service Account, dessen Verhalten klar von der Basislinie abweicht), weist Silverfort das AD an, den Zugriff des Benutzers zu blockieren – und stoppt so den Angriff in Echtzeit.

Schutzlücken bei lateralen Bewegungen im Active Directory schließen

4. Böswilligen Zugriff blockieren

Wenn der Benutzer die MFA-Anfrage ablehnt (oder wenn es sich um eine nicht-menschliche Identität handelt, z. B. ein Service Account, dessen Verhalten klar von der Basislinie abweicht), weist Silverfort das AD an, den Zugriff des Benutzers zu blockieren – und stoppt so den Angriff in Echtzeit.

Schutzlücken bei lateralen Bewegungen im Active Directory schließen

3. Überprüfung mit MFA

Sobald eine Authentifizierung als verdächtig eingestuft wird, fordert Silverfort den anfragenden Benutzer zur MFA-Überprüfung auf. Die MFA-Prüfung zeigt eindeutig, ob der Zugriffsversuch tatsächlich vom Benutzer selbst oder von einem Angreifer mit den Zugangsdaten des Benutzers initiiert wurde.

2. Anomale Aktivitäten identifizieren

Die Risiko-Engines von Silverfort scannen kontinuierlich nach böswilligen Änderungen an Authentifizierungsprotokollen (wie Pass-the-Ticket, Pass-the-Hash und anderen) sowie nach Anomalien beim Benutzerzugriff – einschließlich der Quell- und Zielrechner, auf die zugegriffen wird, dem Volumen der initiierten Zugriffsversuche und allen weiteren Abweichungen vom Standardauthentifizierungsverhalten.

1. Alle Zugriffsversuche überwachen

AD (und alle anderen IdPs in der Umgebung) leiten jede eingehende Zugriffsanforderung an Silverfort weiter und warten auf dessen Entscheidung, ob der Zugriff gewährt oder verweigert wird. Dies garantiert eine 100-prozentige Abdeckung aller Zugriffsversuche.

Die 4 Säulen von Silverfort ITDR